Sabrina Feddal, ingénieure systèmes et réseaux a créé, en 2016, la société Probe it, spécialisée dans la cyber sécurité. Son équipe et elle interviennent auprès des petites et grandes entreprises pour la mise en sécurité de leur système d’information. Une expertise qui s’inscrit dans l’évaluation du risque jusqu’à la mise en place de remparts adéquats et opérants, en passant par la formation du personnel.

Travail & persévérance

«Je suis issue d’un milieu modeste et l’obtention d’un diplôme d’ingénieur Systèmes et réseaux consacrait tout le travail et la persévérance que j’avais investis, notamment lors des classes préparatoires, sourit Sabrina Feddal, la dirigeante de Probe iT. Ma carrière s’est poursuivie, en tant que salariée, durant une quinzaine d’années en tant qu’ingénieur réseaux pour venir progressivement à la sécurité et à la protection des données. Les attaques informatiques, vers les années 2 000-2010 n’étaient alors pas aussi répandues qu’aujourd’hui. Ce domaine se voulait, à l’époque, nécessaire même si aujourd’hui, il a pris beaucoup d’ampleur.»

Sécurité rime avec organisation

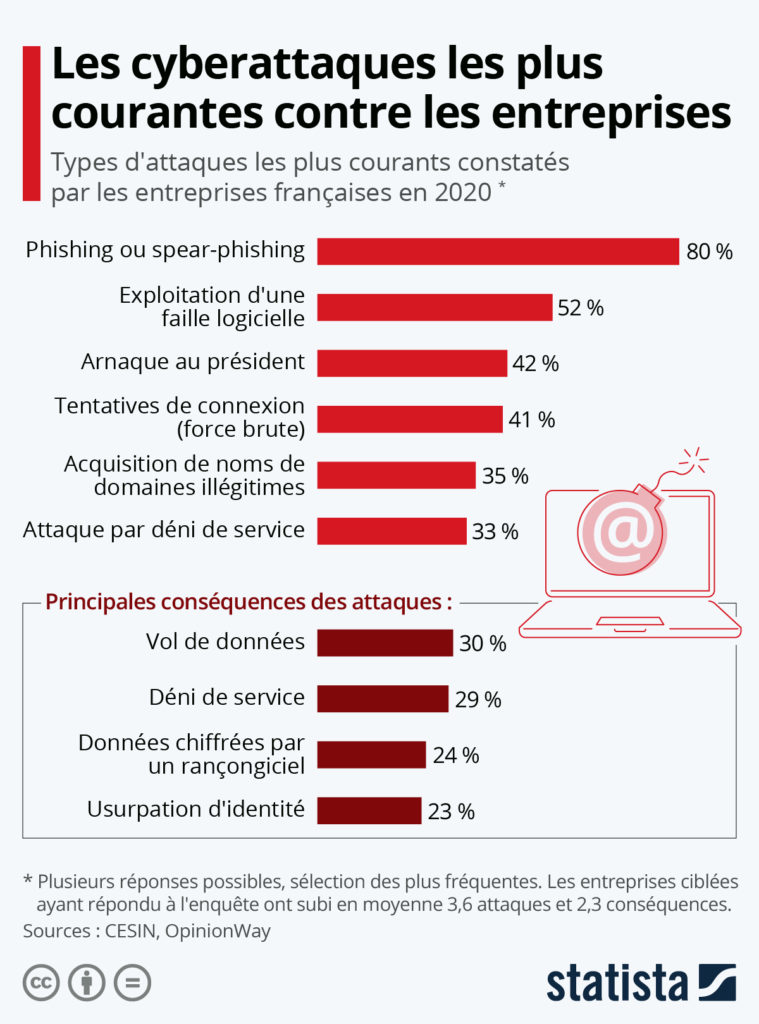

«J’ai abordé ce nouveau volet de la profession par le biais de la technique appelée Sécurité opérationnelle. Je réalisais l’ingénierie, c’est-à-dire l’architecture de protection. Petit à petit j’ai évolué sur l’aspect plus organisationnel car la sécurité n’est pas que l’affaire des techniciens et ingénieurs, elle touche également l’humain. Beaucoup d’attaques peuvent aboutir lorsque l’on clique sur un mail ou que l’on s’est fait piéger au téléphone. On en vient à toucher la composante des Ressources humaines puisqu’il faut former l’ensemble des collaborateurs aux bonnes pratiques et même, d’un point de vue technique, via des volets de sécurité d’accès physique. La sécurité est très transverse et nécessite de l’organisation. Peu à peu j’ai occupé des postes de conseil auprès du directeur informatique, puis de la direction générale pour les accompagner dans une démarche qualité, d’amélioration continue, notamment, sur le plan d’actions dévolues à la protection et à la prévention des attaques, faire en sorte qu’elles ne se produisent pas et si cela advenait, pouvoir y réagir dans les meilleurs délais pour rétablir une situation normale.»

La cyberattaque

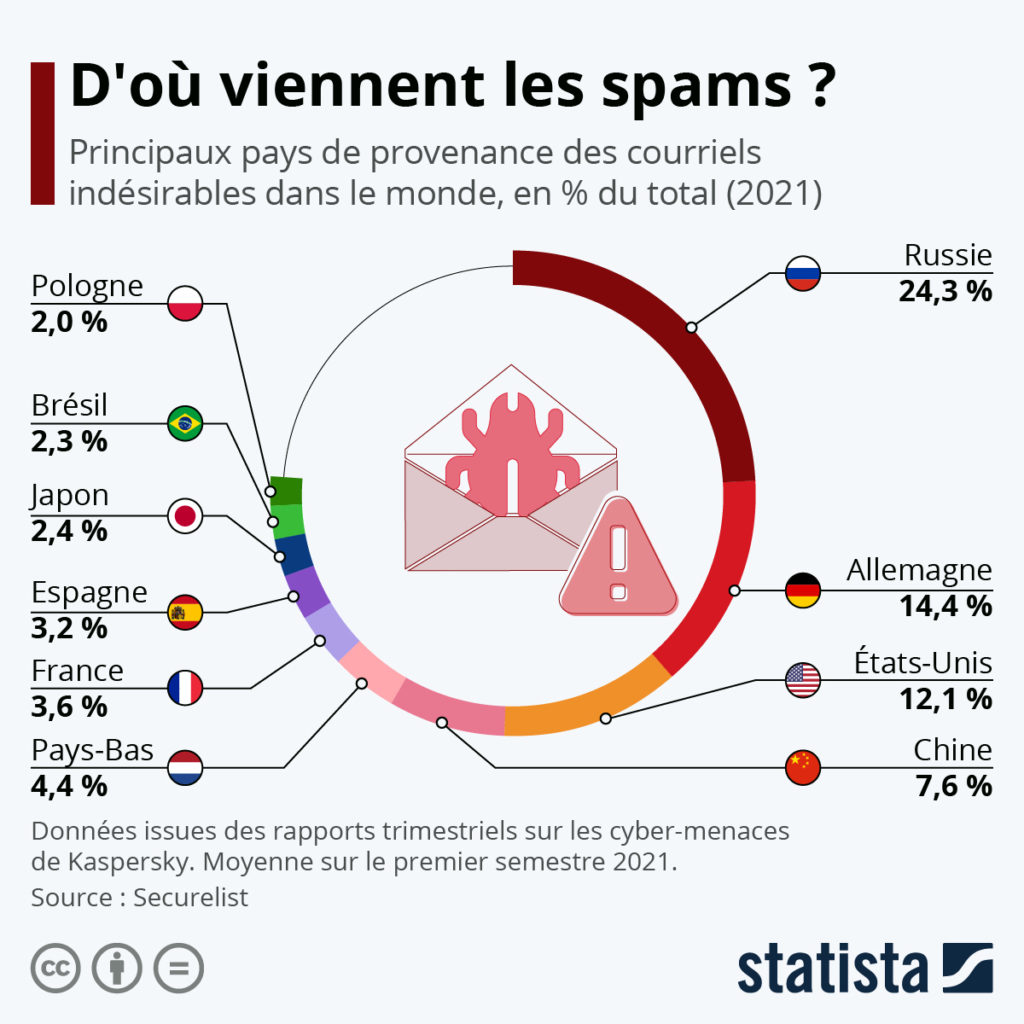

«Et puis la cyberattaque s’est généralisée. A l’origine ça pouvait être l’adolescent qui essayait, par défi, d’aller hacker telle ou telle société. Ça pouvait être la concurrence, les Etats… La cyberattaque pouvait cibler les établissements de santé. Là, nous sommes plus sur des attaquants crapuleux, de la délinquance en ligne… Au fil des années, celle-ci a d’ailleurs bien compris l’intérêt d’Internet en démultipliant sa portée sur des millions de cibles, comme, par exemple, en menant une campagne de phishing (hameçonnage, récupération de données), ce qui est, proportionnellement, beaucoup plus rentable. Aujourd’hui, Internet se structure, se réglemente mais, préalablement, la délinquance s’est mondialisée au-delà des frontières françaises, ce qui induit plus de difficultés et donc le ralentissement des investigations.»

Concrètement

«Le réseau de cyber criminels appelé Emotet (Cheval de Troie bancaire) qui orchestrait, depuis plusieurs années, des attaques pour récupérer des données bancaires a été mis au jour et démantelé par Interpol, aux termes de plus de deux ans de travail acharné, en ayant noué des coopérations internationales et mobilisé plus de huit pays. Si les serveurs ont été saisis, on n’a pas entendu parler de criminels véritablement identifiés car, techniquement, Internet pose des difficultés à la traçabilité et s’appuie sur le relatif anonymat que permettent les outils informatiques. En clair ? On n’arrive pas à tracer les personnes et les groupes. Vous avez l’impression que le flux malveillant vient de tel pays, alors qu’en réalité, il provient d’un autre.»

Les places de marché

«Un autre exemple ? Vous croyez saisir vos codes carte bleue sur un site identifié alors que vous renseignez le serveur de l’attaquant, lui permettant de se servir de votre carte bleue. Ces données sont ensuite mises en vente sur les places de marché organisées du Darknet sur Alphabet et autres… Ces places vont, en quelque sorte, professionnaliser les délinquants et leur permettre la revente de données, de bloquer l’activité d’entreprises pour les rançonner comme ça a été le cas avec les hôpitaux, ou l’Afnor (Association française de normalisation) ou encore Bouygues construction. Là, non seulement l’outil est bloqué mais en plus un chantage s’exerce à la publication de données confidentielles.»

De nouvelles initiatives

«Pourtant, des cadres réglementaires visent à plus de protection, plus de respect de la vie privée notamment avec le RGPD (Règlement général sur la protection des données) qui va consacrer la protection de la vie privée des citoyens européens. La France s’inscrit, depuis quelques années, dans la loi de programmation militaire, un enjeu national, qui identifie un certain nombre d’opérateurs vital ayant l’obligation de sécuriser leur système d’information pour éviter la catastrophe en cas de panne majeure qui pourrait impacter la vie des citoyens. Ces cadres s’organisent, imposent la sécurité aux différentes parties prenantes de la société, en tout cas pour les grands acteurs, les grands groupes. Par ruissellement, cela impactera les sous-traitants, tout comme le tissu des TPME (Très petites et moyennes entreprises) qui, indirectement, vont devoir également se conformer à ces nouvelles règles. Evidemment, le risque zéro n’existe pas, cependant le socle minimal de sécurité permet d’éviter d’être la proie facile d’attaquants comme on a pu voir les attaques se multiplier auprès des établissements de santé qui ne bénéficient peut-être pas d’assez de sécurité sur place, ce qui est peut-être aussi le cas des TPME.»

Les clients

«Nos clients ? Le milieu de l’enseignement, de la banque, de l’assurance, des mutuelles… Si nous étions, à l’origine, axés sur les grands comptes, depuis plus de cinq ans nous travaillons aux côtés des petites et moyennes entreprises dont nous comprenons les problématiques dans le sens où elles sont débordées par d’autres sujets, et particulièrement pendant cette crise sanitaire. D’ailleurs, à ce sujet, le télétravail a été le point d’entrée de pas mal d’attaques du fait qu’il n’était pas suffisamment sécurisé. Il faudra travailler à ce qu’il ne soit pas le maillon faible, le trou de sécurité et donc la porte d’entrée dans le système d’information de l’entreprise.»

Un marché ultra concurrentiel

«Nous cultivons l’expertise au quotidien, s’il y a beaucoup de concurrents il y a aussi une pénurie des ressources, alors nous misons sur la qualité de nos prestations, en termes d’expertises nous sommes certifiés en sécurité CISSP (Certified information systems security professional) ; des certifications sectorielles dans le domaine de la protection des données monétiques : cartes bancaires PCIDSS (Normes de sécurité de l’industrie des cartes de paiement), des certifications sur les bonnes pratiques, les normes, l’organisationnel Iso 27 001 (Mise en œuvre et gestion d’un système de management de la sécurité de l’information), sur l’analyse de risque qui est très demandé, Iso 27 005 (Gestion des risques en sécurité de l’information), techniquement nous travaillons avec des personnes certifiées qui permettent de faire des tests d’intrusion, ce qu’on appelle des certifications OSCP (Offensive security certified professional) avec des professionnels surentraînés en laboratoires virtuels qui passent un examen réel sur 24 à 48h pour faire ‘tomber’ une centaine de machines. Nous nous démarquons également par l’expertise d’expérience car, comme je vous le disais, nous faisons face à une pénurie de talents et lorsque ceux-ci arrivent sur le marché, ils ne possèdent pas notre expérience.»

Le coût de la sécurité

«C’est aussi toute la problématique du coût d’un service plus que nécessaire. Nous avons identifié, chez Probe iT le fait que les PME n’ont pas de budget exponentiel au regard de leur chiffre d’affaires et aux solutions mesurées et adéquates pour assurer leur sécurité. C’est la raison pour laquelle nous proposons aussi de l’accompagnement, du conseil, pour que les réalisations techniques ne soient pas que l’apanage de cabinets parisiens ou nationaux. C’est justement sur ce créneau que nous portons notre valeur. Nous sommes un cabinet à taille humaine avec une offre de services et des solutions abordables. Nous avons développé des plateformes de sensibilisation, des offres de mise en conformité au RGPD, pareil pour l’évaluation du niveau de sécurité qui est la 1re chose à faire pour savoir si l’on est suffisamment sécurisé et ce que l’on peut faire de plus. Autant de packages à proposer à des prix raisonnables.»

Demain ?

«Nous continuons sur notre lancée, espérant conforter notre position dans le tissu économique local, plus largement national et international. Nous proposons à nos clients deux plateformes : Sensibilisation et RGPD qui vont continuer à évoluer, complétées d’un mixte services-solutions pour pouvoir répondre à la demande du marché. Nous maintenons une veille d’actualité sur la cyber sécurité et l’intelligence artificielle, plus de 1 200 personnes nous suivent depuis la création du compte parmi lesquels des influenceurs sur Twitter et veillecyber.com

Au tout début ?

«Ce qui m’a fait basculer dans l’entrepreneuriat ? Le besoin d’indépendance et de liberté par rapport au cadre salarié de l’époque, avec la vocation de revaloriser le métier d’ingénieur par rapport à la séniorité, au parcours. Dans nos métiers nous manquons de bras et de cerveaux. Alors j’enseigne dans une école d’ingénieurs pour former les jeunes générations. Cela m’a donné envie de monter une structure qui reflète mes valeurs : de l’âme, de la transmission, plus de place pour les femmes – qui ne représentent que 10 à 11% des ingénieurs- en cyber sécurité. Chez Probe iT ? Nous existons depuis 2016 et sommes 5 femmes. Ce n’est pas de la discrimination (rires) mais ça s’est fait comme çà. Mon chiffre d’affaires ? Ça reste confidentiel. Notre portefeuille clients ? Nous sommes positionnés sur de grands comptes dans le secteur bancaire, de l’assurance, des mutuelles, de la sphère médicale comme cette fondation qui compte plus de 15 établissements médicaux, cliniques de soins et de psychiatrie avec des données extrêmement sensibles sur la sécurité et au sens du RGPD. C’est la raison pour laquelle, dans mon équipe, nous accueillons des juristes pour une approche globale, cohérente car, de plus en plus, la cyber sécurité est réglementée.»

La proposition

«Nous proposons d’organiser l’amélioration continue de la sécurité, de sensibiliser les collaborateurs des entreprises ; de piloter la mise en conformité normative et réglementaire de celle-ci. L’entreprise a besoin d’établir et de maintenir la confiance numérique ; d’évaluer son niveau de sécurité ; de protéger son activité et ses données sensibles. Nous sommes experts en audit sécurité et RGPD ; nous portons assistance en cas de piratage et nous assurons une assistance technique.»

Créativa

«Nous sommes ravis d’être hébergés chez Créativa, d’être chez les FCE (Femmes cheffes d’entreprise), nous faisons également partie de la French Tech, du Clusir Paca (Club de la sécurité Paca en Avignon), nous allons adhérer à la Cpme 84 (Confédération des petites et moyennes entreprises) de Vaucluse. Nous avons été accueillis à bras ouverts par les réseaux de Vaucluse. Si j’avais un conseil à donner je dirais : ‘Installez-vous à Agroparc car ce sont un lieu et des associations qui dynamisent les entreprises. L’endroit est bienveillant et tout y est facilité’.»

Probe iT, hébergée chez Créativa à Agroparc. 200, rue Michel de Montaigne 84140 Avignon. 04 90 23 67 59. contact@probe-it.fr et probe-it.fr